Festività e cybersecurity: l’importanza del Machine Learning

In questo periodo dell’anno le aziende si trovano in una situazione di maggior rischio per quanto riguarda gli attacchi hacker. In effetti, durante le festività natalizie le aziende subiscono una riduzione del personale in servizio e quindi sono meno preparate a respingere un attacco informatico.

In questo articolo discuteremo dell'importanza del Machine Learning (apprendimento automatico) nella sicurezza informatica, e di come esso aiuti a rilevare le minacce e a prevedere comportamenti sospetti in termini di sicurezza.

Che cos’è il Machine Learning

L'apprendimento automatico (ML) è un tipo di Intelligenza Artificiale che trae conclusioni basate sui dati in modo simile a come farebbe un essere umano.

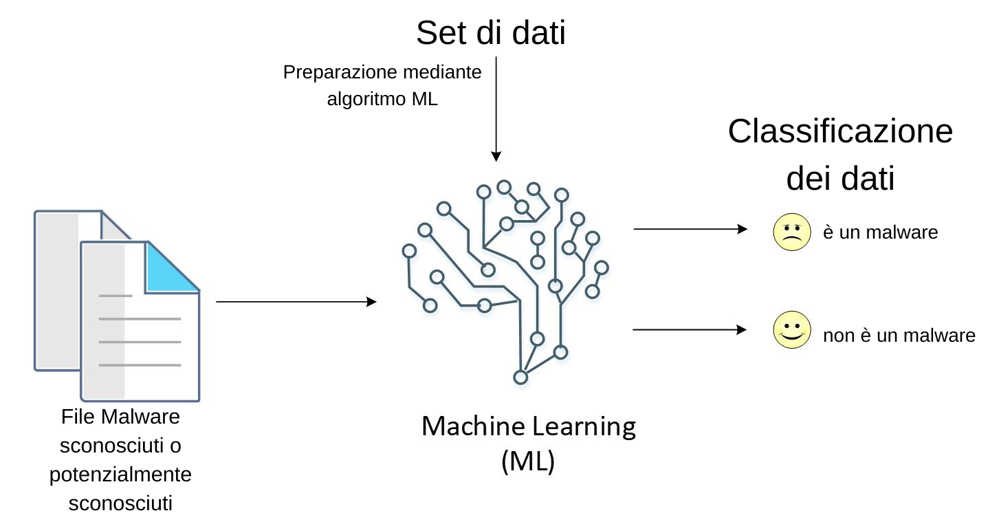

Applicare questo meccanismo ai sistemi di cybersecurity significa analizzare i dati degli incidenti di sicurezza, imparare da essi e quindi applicare la soluzione a un nuovo attacco per prevenirlo. I dati grezzi devono essere convertiti in un modello di spazio vettoriale e quindi utilizzati dall'apprendimento automatico per analizzarli e prevenire gli incidenti di sicurezza.

Applicare questo meccanismo ai sistemi di cybersecurity significa analizzare i dati degli incidenti di sicurezza, imparare da essi e quindi applicare la soluzione a un nuovo attacco per prevenirlo. I dati grezzi devono essere convertiti in un modello di spazio vettoriale e quindi utilizzati dall'apprendimento automatico per analizzarli e prevenire gli incidenti di sicurezza.

Molte soluzioni di prevenzione della sicurezza utilizzano l'apprendimento automatico. L'obiettivo è combattere le minacce avanzate che si verificano ogni minuto.

Casi d'uso del Machine Learning nella sicurezza informatica

Ci sono molti casi d'uso in cui l'apprendimento automatico aiuta a prevenire gli incidenti di cybersicurezza, di seguito ne riportiamo principalmente tre.

Uno dei casi d'uso è il rilevamento e la prevenzione degli attacchi DDoS. Gli algoritmi di Machine Learning possono essere addestrati per analizzare una grande quantità di traffico tra diversi endpoint e prevedere diversi attacchi DDoS (applicazioni, protocolli e attacchi volumetrici) e botnet.

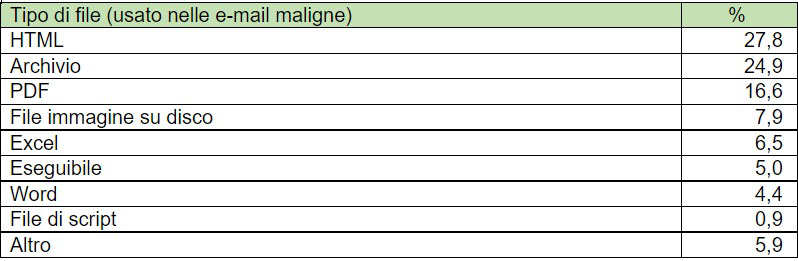

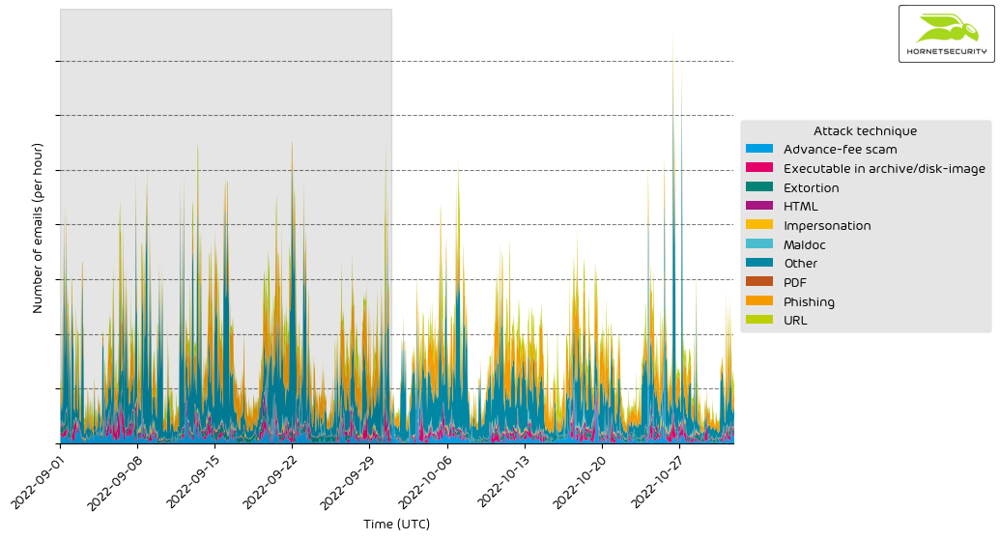

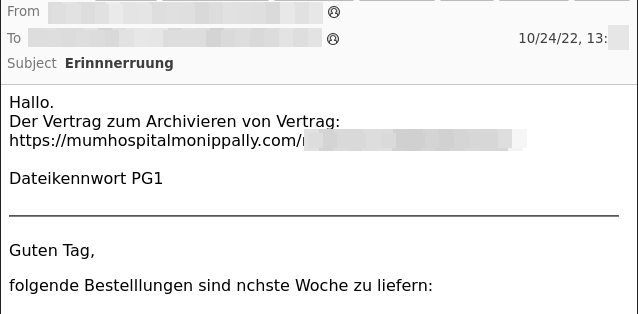

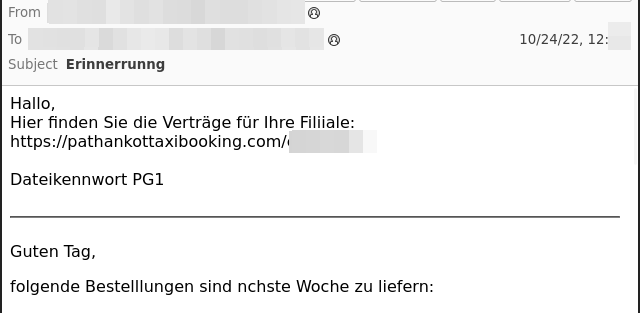

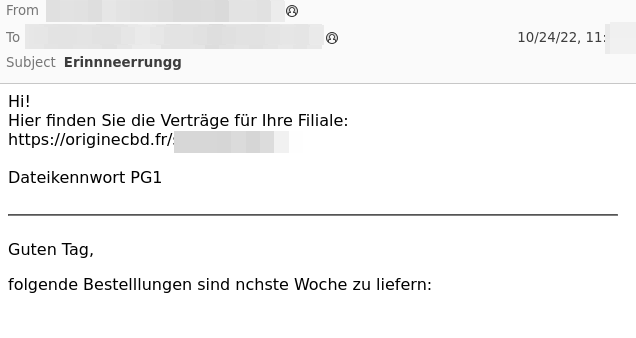

Per quanto riguarda i server di posta, Hornetsecurity utilizza l’apprendimento automatico all’interno del suo filtro antispam. Questo riconosce in modo affidabile le forme più comuni di attacchi DDoS.

Il secondo caso d'uso è la lotta alle minacce informatiche. Questo include trojan, spyware, ransomware, backdoor, adware e altri. L'algoritmo di Machine Learning può essere addestrato per aiutare gli antivirus a combattere le minacce informatiche sconosciute.

Le soluzioni G DATA utilizzano la tecnologia DeepRay® che protegge gli utenti dai criminali informatici servendosi dell'Intelligenza Artificiale, Machine Learning e reti neuronali. Se la rete neuronale di DeepRay® stabilisce che un file è sospetto, viene eseguita un’analisi approfondita nella memoria del processo nonché di altri processi probabilmente compromessi affrontando rapidamente la minaccia.

CatchPulse Pro protegge gli endpoint aziendali da molteplici vettori di attacco, conosciuti o sconosciuti, con o senza file. Grazie ad un motore basato sull' Intelligenza Artificiale, CatchPulse Pro offre la giusta combinazione di rilevamento, controllo e informazione proteggendo le aziende di tutte le dimensioni senza interferire con i sistemi esistenti o i processi dei dipendenti.

Il terzo caso d'uso riguarda la protezione dagli attacchi alle applicazioni. Le applicazioni sono utilizzate dagli utenti finali e sono soggette a vari attacchi.

Il filtraggio di SafeDNS blocca completamente le applicazioni o i siti indesiderati prima che gli utenti vi accedano, che essi siano HTTP o HTTPS. SafeDNS sfrutta l’Intelligenza Artificiale per analizzare ed elaborare i dati accumulati tramite il servizio di filtraggio in cloud.

Altri prodotti consigliati da AreteK

Durante le vacanze natalizie il personale potrebbe voler controllare le e-mail o seguire l’attività d’ufficio, magari connettendosi al Wi-Fi offerto negli hotel, stazioni ferroviarie o aeroporti. Gli hacker possono approfittare della situazione per portare a termine i loro attacchi informatici.

Per la sicurezza dei vostri dipendenti e della vostra azienda AreteK consiglia per l’accesso remoto:

- Le soluzioni Splashtop basate sul cloud, sicure e facilmente gestibili soddisfano le esigenze di tutti i clienti, dalle multinazionali alle istituzioni accademiche, alle piccole imprese, agli MSP e ai singoli individui. Splashtop rispetta i più recenti standard di sicurezza e regolamenti, tra cui GDPR, HIPAA, SOC 2 e PCI. Inoltre, esperti di sicurezza altamente qualificati aiutano Splashtop a raggiungere i suoi obiettivi in materia di sicurezza e conformità.

- AnyDesk garantisce connessioni desktop remote sicure e affidabili sia per i professionisti IT sia per gli utenti in viaggio. Utilizzando la tecnologia TLS 1.2 standard del settore bancario garantisce che il computer sia protetto dall’accesso non autorizzato e la crittografia asimmetrica RSA 2048 verifica ogni connessione. Inoltre, i server AnyDesk utilizzano la tecnologia di telecomunicazione Erlang per la massima affidabilità.

_850.png)