Splashtop Connector: l’ RDP tramite accesso remoto di ultima generazione

Splashtop presenta il nuovo Splashtop Connector, che consente agli utenti di connettersi ai computer tramite RDP per l'accesso remoto e l'assistenza.

In questo modo è possibile:

- Supportare computer su reti interne che non hanno accesso a Internet o che non consentono l'installazione di applicazioni di terze parti;

- Sfruttare i servizi di terminale esistenti per usufruire di sessioni desktop individuali sullo stesso computer, o eseguire in remoto un'applicazione specifica senza connettersi ad un desktop remoto completo;

- Accedere ai computer in remoto senza essere sulla stessa rete;

- Ottenere l'accesso agentless ai sistemi, tramite un software di accesso remoto installato su un solo computer all'interno della rete.

Il tutto senza l’utilizzo di una VPN.

Splashtop Connector soddisfa le esigenze di sicurezza e di produttività

Grazie a Splashtop Connector, le aziende posso ridurre significativamente i costi e guadagnare in efficienza consolidando il proprio set di strumenti.

Installando Splashtop Connector su un singolo computer all'interno di una rete chiusa, questo agisce come un ponte o un punto di salto, consentendo ad un tecnico di connettersi a tutti gli altri computer della stessa rete tramite RDP, senza installare nulla sugli altri computer. Così facendo, il flusso di lavoro si semplifica e si utilizza una sola applicazione per la connessione.

Inoltre, Splashtop adotta un approccio completo alla sicurezza, le connessioni tramite Splashtop Connector utilizzano la crittografia end-to-end e TLS/AES-256 attraverso Internet.

Un'efficienza sicura, grazie alla progettazione

La rete VPN non è progettata per gestire le esigenze di lavoro remoto o per garantire la sicurezza delle aziende di fronte alle moderne minacce alla sicurezza informatica. I rischi per la sicurezza sono aumentati ed è più importante che mai proteggere la propria organizzazione.

Il software di accesso e assistenza remota di nuova generazione di Splashtop è costruito per gestire un traffico elevato. Fornisce un accesso completo ai file e applicazioni di computer remoti, indipendentemente dall'ambiente di rete. Il controllo dei permessi e l'uso di porte di comunicazione web standard, rendono Splashtop più sicuro e adatto rispetto a VPN e RDP tradizionali per un ambiente di lavoro remoto o flessibile. In altre parole, Splashtop Connector è stato progettato pensando alla sicurezza e all'efficienza delle aziende.

Le soluzioni di assistenza remota Splashtop sono altamente sicure, affidabili e facili da usare. Provate subito Splashtop gratuitamente per 14 giorni e capirete perché migliaia di aziende scelgono Splashtop per le loro esigenze di assistenza remota.

Per saperne di più a riguardo di Splashtop cliccate qui .

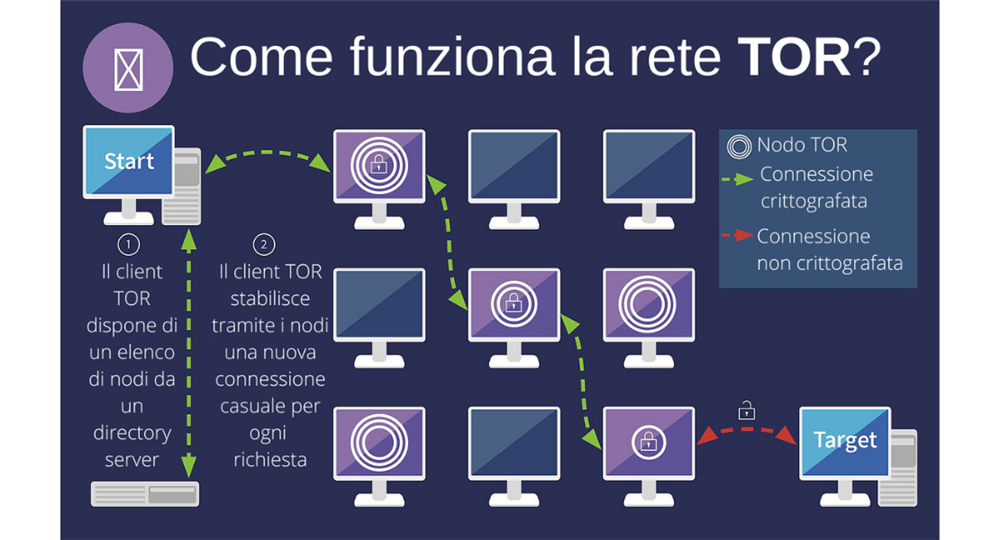

Infatti, a differenza della normale navigazione, il computer non si collega direttamente al server dove si trova il sito web, ma tutta

Infatti, a differenza della normale navigazione, il computer non si collega direttamente al server dove si trova il sito web, ma tutta