Riattivare i dispositivi da remoto con la funzione Wake-on-LAN di AnyDesk

Con un numero sempre maggiore di persone che lavorano fuori dall'ufficio in modo permanente, la tecnologia remota facilita il passaggio dall'ambiente d'ufficio alla propria casa, o qualsiasi altro luogo del mondo.

La funzione Wake-on-LAN è una caratteristica essenziale delle soluzioni desktop remote professionali, la quale consente agli utenti di riattivare i dispositivi in stato di basso consumo (come la modalità sleep, ibrida o di spegnimento) senza che nessuno debba premere fisicamente il pulsante di accensione.

Come impostare correttamente la funzione Wake-on-LAN con AnyDesk

Il software di desktop remoto AnyDesk offre la funzione Wake-on-LAN ma per abilitarla sul computer di destinazione è necessario assicurarsi che:

- Nella rete del computer dormiente sia online almeno un altro dispositivo AnyDesk.

- La funzione Wake-on-LAN sia abilitata nelle impostazioni di AnyDesk del client dormiente.

- Il sistema operativo e l'hardware del computer remoto siano configurati per supportare Wake-on-LAN (la funzione deve essere abilitata nel BIOS della scheda madre, è necessaria una scheda di rete compatibile e un sistema operativo compatibile).

- Il dispositivo remoto sia alimentato.

Se queste impostazioni sono state eseguite correttamente, è possibile inviare una richiesta di riattivazione dal computer attivo nella rete A al computer remoto “addormentato” nella rete B tramite AnyDesk.

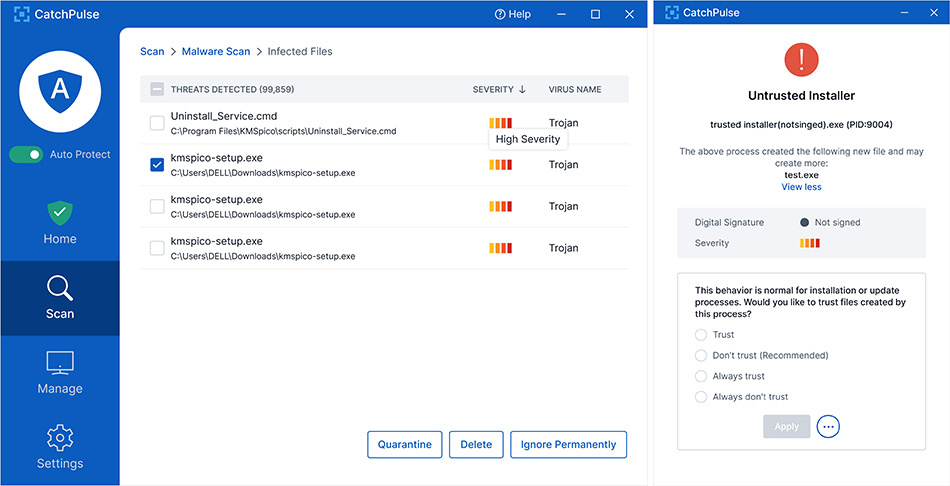

I server AnyDesk eseguiranno una scansione della rete B alla ricerca di un altro client AnyDesk online, per questo è importante avere un dispositivo aggiuntivo che esegue AnyDesk online nella rete B. AnyDesk chiederà quindi a questo dispositivo aggiuntivo di inviare un Magic Packet, ovvero un segnale di risveglio, che viene inviato dal dispositivo al computer remoto in modalità a basso consumo, contenente l'indirizzo MAC univoco del dispositivo che si desidera riattivare nella stessa rete B.

Aree di utilizzo e vantaggi per le aziende

La funzione Wake-on-LAN facilita il funzionamento non presidiato dei dispositivi, permettendo, ad esempio, ai dipendenti di completare un progetto da casa anche se il dispositivo dell'ufficio è già stato spento o consentendo al supporto IT di gestire meglio le macchine a distanza.

In effetti, questa funzione è molto utilizzata negli scenari di gestione delle patch e di manutenzione remota, dove gli aggiornamenti, le patch e i nuovi software richiedono molta larghezza di banda.

Inoltre, la funzione Wake-on-LAN ha anche un effetto positivo sui costi energetici. I dispositivi possono essere spenti se non sono necessari e riavviati da remoto quando servono, in modo da risparmiare energia elettrica durante la giornata.

Prova Wake-on-LAN per la tua azienda!

Se pensi che la funzione Wake-on-LAN potrebbe facilitare la gestione dei dispositivi nella tua azienda o sei alla ricerca di una soluzione di desktop remoto che garantisca un accesso remoto di qualità superiore per un migliore supporto remoto e opzioni di lavoro remoto più agevoli, oppure vuoi semplicemente che la tua azienda diventi più ecologica in tempi di aumento dei costi energetici AnyDesk è ciò che fa per te!

Inizia subito la tua prova gratuita di AnyDesk e testa Wake-on-LAN su qualsiasi dispositivo Windows, Linux, macOS, Raspberry PI e FreeBSD.

Scopri di più sulle caratteristiche di AnyDesk e provalo oggi stesso.

Richiedi la licenza di prova gratuita AnyDesk.

Per saperne di più a riguardo di AnyDesk cliccate qui

Per saperne di più sui prodotti AnyDesk cliccate qui