Comet Backup annuncia Linux Disk Image, una nuova funzionalità della soluzione Comet Backup Disk Image. Con Linux Disk Image è possibile proteggere tutti i dispositivi Linux ed evitare così di reinstallare e configurare i dispositivi da zero in caso di guasto. Linux Disk Image è disponibile in Comet 24.9.8 o versioni successive.

Caratteristiche principali

- Backup Bare-Metal: Protezione di interi dischi e partizioni per il ripristino completo del sistema.

- Ripristino ovunque: Ripristina il sistema su hardware fisico, macchine virtuali o persino nel cloud.

- Ripristino completo: Ripristino rapido di file e/o cartelle dal backup quando è necessario ripristinare i file più importanti.

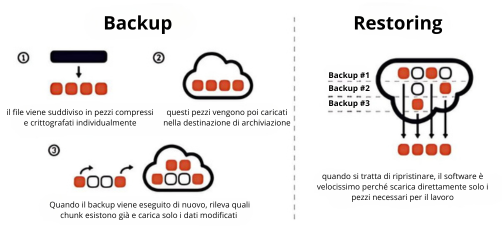

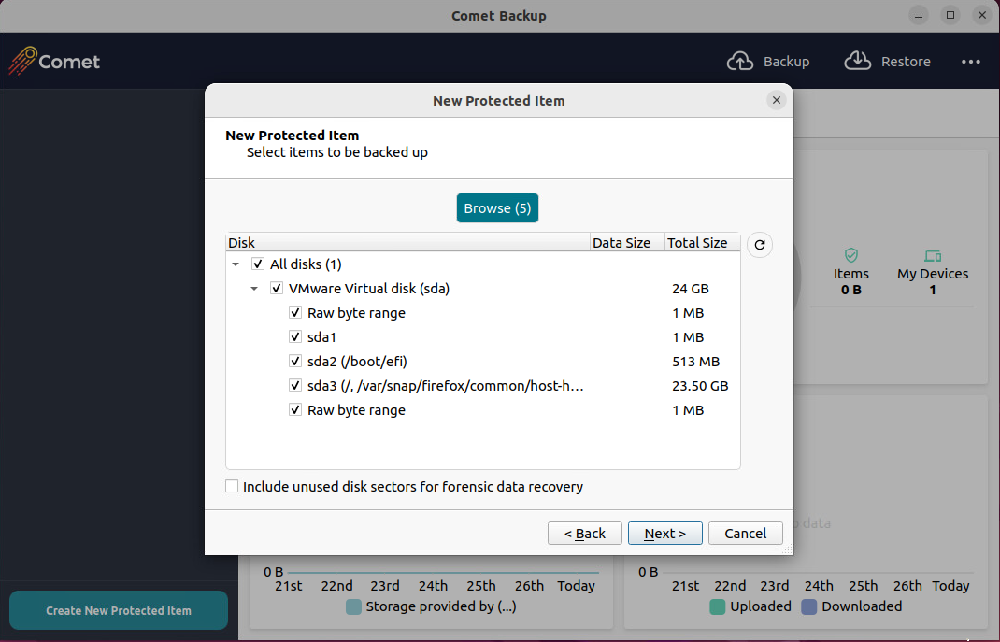

Quando si configura Linux Disk Image, è possibile scegliere quali dischi e/o partizioni si desidera proteggere. Una volta selezionato ciò che si desidera proteggere, tutti i dati vengono deduplicati, compressi e crittografati mentre viene eseguito il backup immediato. Ciò significa che tutti i dati sono protetti durante il caricamento e che viene utilizzato meno spazio di archiviazione per memorizzare il backup.

Il backup degli endpoint Linux con Linux Disk Image non richiede spazio di archiviazione aggiuntivo per lo spooling (archiviazione temporanea).

Per iniziare a eseguire il backup dei dispositivi Linux, è sufficiente scaricare e installare Comet sul dispositivo e configurare un elemento protetto da immagine disco.

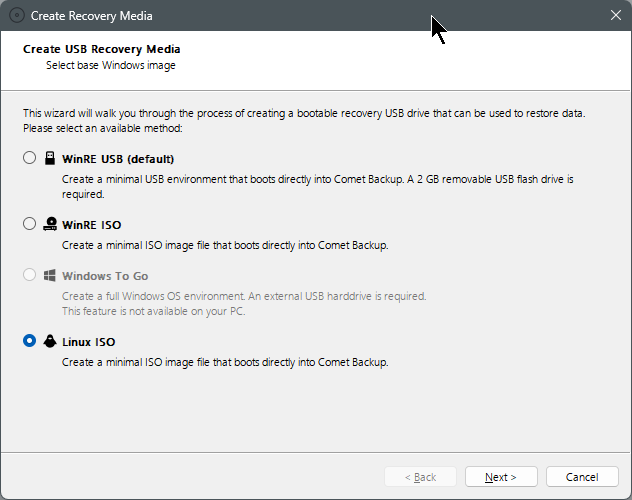

Una volta eseguito il backup del sistema Linux, è possibile ripristinare il backup su un dispositivo fisico. Questo può essere fatto creando una USB di recupero avviabile in Linux con Comet preinstallato.

Una volta creata la chiavetta USB, è sufficiente collegarla al computer su quale si desidera ripristinare i dati e avviare la macchina dalla chiavetta USB. Quindi è possibile utilizzare Comet per selezionare la posizione in cui si desidera ripristinare i dati.

Comet Backup è un software di backup rapido e sicuro per i professionisti IT e le aziende di tutto il mondo. Consente alle aziende di proteggere i propri dati, garantire la continuità operativa e la prevenzione degli incidenti.

Per saperne di più a riguardo di Comet Backup Disk Image clicca qui

Per saperne di più a riguardo di Comet clicca qui

_850.png)