Perché serve uno strumento per la protezione delle e-mail?

Lo sapevi che il 91% degli attacchi informatici che vanno a buon fine avvengono via e-mail?

Ecco un elenco di alcuni fatti e cifre:

- Il costo medio stimato di un attacco cyber andato a buon fine per un’azienda di grosse dimensioni è di 1,7 milioni di dollari.

- La compromissione delle e-mail aziendali ha causato 1,77 miliardi di dollari di danni in un anno.

- Le e-mail di phishing sono aumentate del 600% durante il Covid-19.Una singola e-mail di phishing può costare 100.000 dollari ad una PMI.

- Gli hacker si concentrano su Microsoft 365. Gli attacchi sono aumentati del 250% in 2 anni.

Analisi e considerazioni riportate dal Security Lab di Hornetsecurity

Riportiamo come dimostrazione degli attacchi informatici avvenuti via e-mail un’analisi approfondita effettuata dal Security Lab di Hornetecurity il quale ha osservato che, per esempio nel mese di agosto 2021 (https://www.hornetsecurity.com/en/threat-research/email-threat-review-august-2021/), è avvenuto un aumento del phishing basato sugli allegati HTML.

Riepilogo

Viene presentata una panoramica delle minacce basate sulle e-mail osservate nel mese di agosto 2021 a confronto con quelle del mese precedente.

Il rapporto fornisce approfondimenti su:

- E-mail indesiderate per categoria

- Tipi di file usati negli attacchi

- Indice delle minacce via e-mail del settore

- Tecniche di attacco

- Marchi aziendali e organizzazioni impersonati

- Ransomleaks

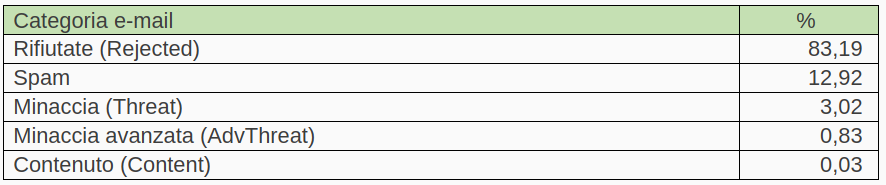

E-mail indesiderate per categoria

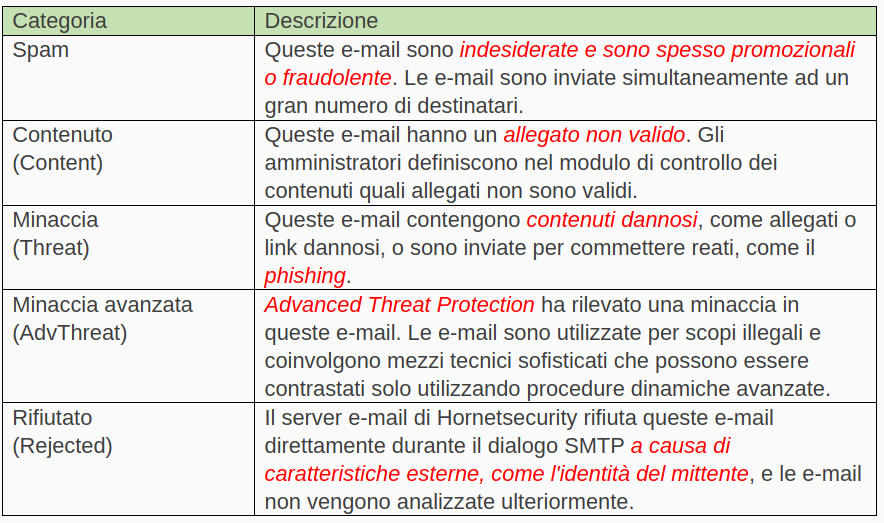

La seguente tabella mostra la distribuzione delle e-mail indesiderate per categoria.

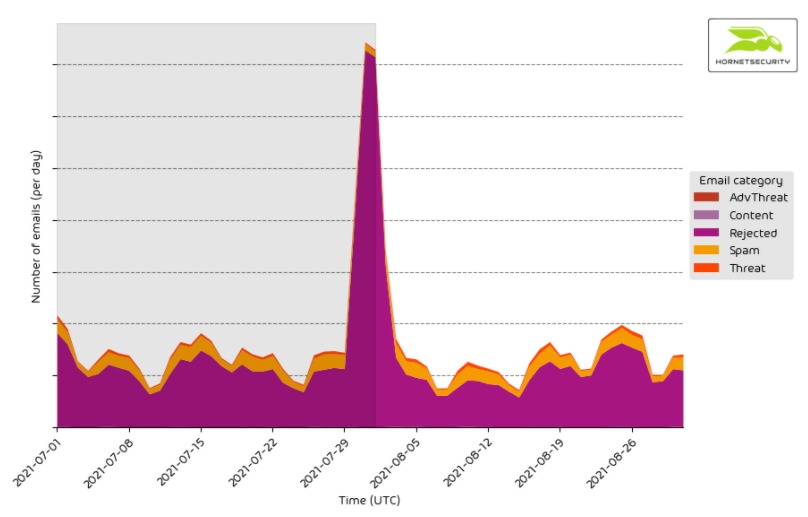

Il seguente istogramma temporale mostra il volume di e-mail per categoria al giorno.

Il picco di e-mail rifiutate intorno al 31 luglio 2021 può essere attribuito alla ricorrente campagna mensile di e-mail di truffa a sfondo sessuale scritte in lingua tedesca che provoca regolarmente picchi di e-mail rifiutate.

Si può chiaramente notare che una grande maggioranza delle e-mail vengono rifiutate dagli strumenti di filtraggio (83,19%) e dal sistema antispam (12,92%) di Hornetsecurity e che questo rappresenta più del 96% del traffico totale e-mail analizzato.

Metodologia

Le categorie di e-mail elencate corrispondono a quelle elencate nell'Email Live Tracking del pannello di controllo di Hornetsecurity che i nostri abituali utenti conoscono già. Per gli altri, le categorie sono:

Tipi di file usati negli attacchi

La seguente tabella mostra la distribuzione dei tipi di file utilizzati negli attacchi.

.png)

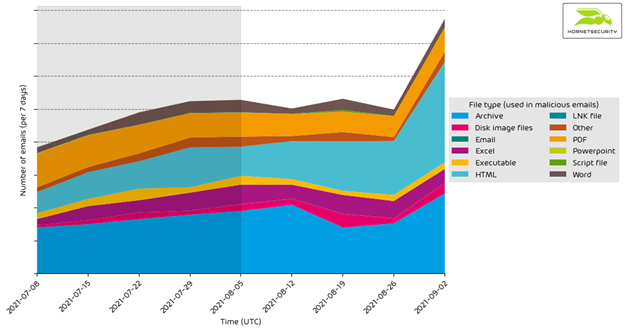

Il seguente istogramma temporale mostra il volume di e-mail per tipo di file utilizzato negli attacchi per 7 giorni.

Possiamo rilevare un aumento degli allegati di file HTML (.htm, .html, ecc.) usati negli attacchi. Ad un'analisi più attenta, l'aumento può essere attribuito a più campagne che utilizzano file HTML per il phishing allegando il sito web di phishing direttamente all'email (eludendo così i filtri URL).

Indice di minaccia e-mail diviso per settore

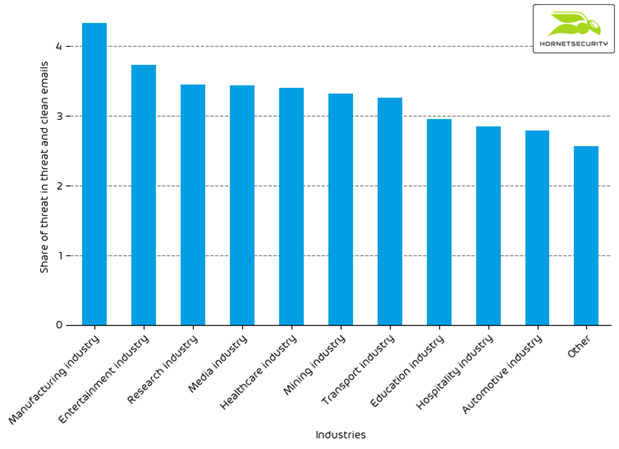

La seguente tabella mostra l’ Industry Email Threat Index, calcolato in base al numero di e-mail minacciose rispetto alle e-mail pulite ricevute separato per settore (in media).

.png)

Il seguente grafico a barre visualizza la minaccia basata sulle e-mail per ogni settore.

Metodologia

Organizzazioni di diverse dimensioni ricevono ovviamente un diverso numero assoluto di e-mail, quindi viene calcolata la quota percentuale di e-mail minacciose rispetto a quelle minacciose e pulite di ogni organizzazione per confrontare le organizzazioni. Poi viene calcolata la media di questi valori percentuali per tutte le organizzazioni all'interno dello stesso settore per formare il punteggio finale di minaccia del settore.

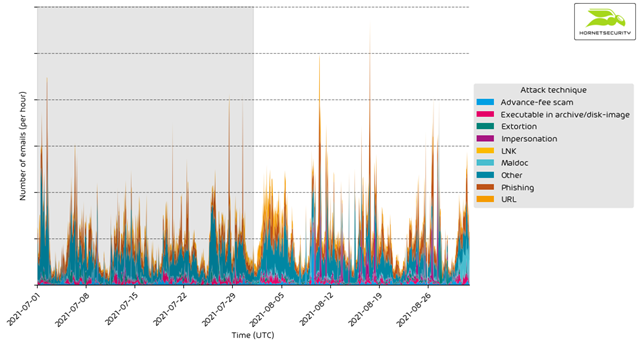

Tecniche di attacco

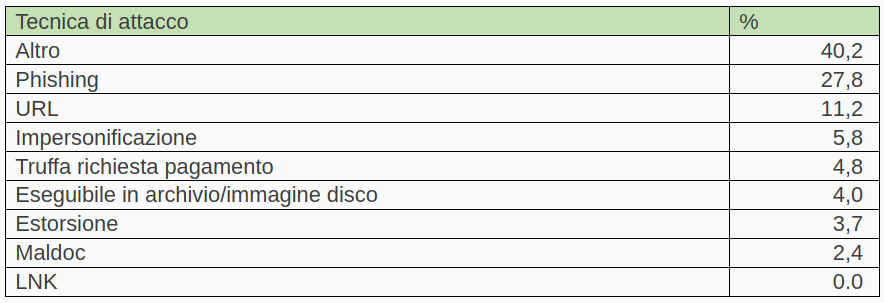

La seguente tabella mostra le tecniche di attacco utilizzate negli attacchi.

Il seguente istogramma temporale mostra il volume di e-mail per tecnica di attacco utilizzata ogni ora.

Come si può notare la tecnica del phishing ha un’incidenza superiore al 25% nella totalità delle tecniche di attacco.

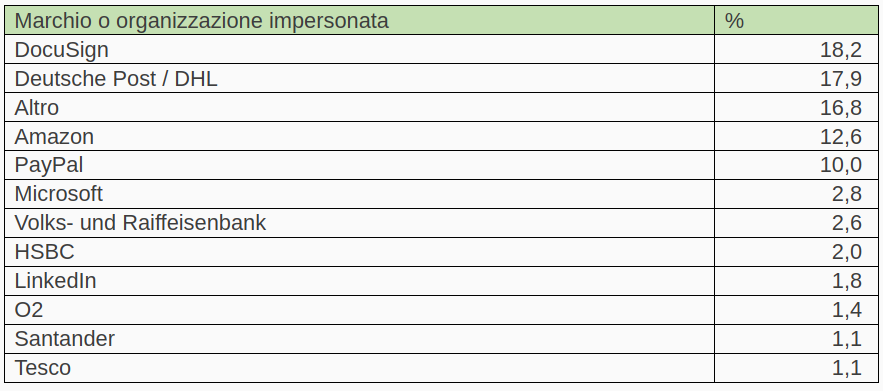

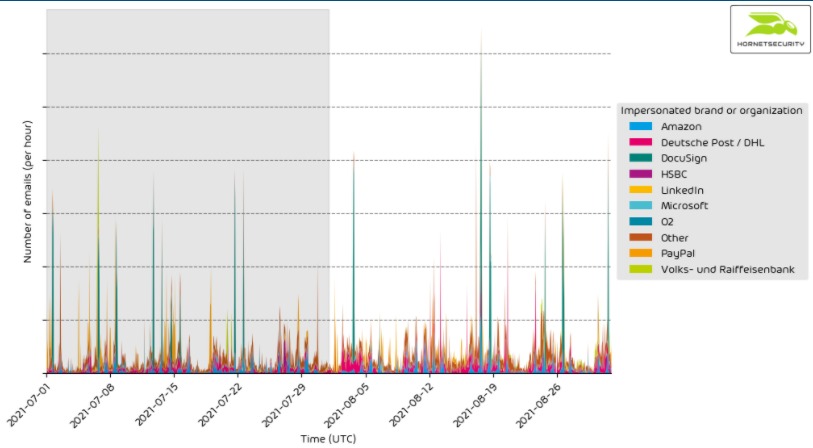

Marchi e organizzazioni aziendali impersonati

La seguente tabella mostra quali marchi e organizzazioni aziendali i sistemi Hornetsecurity hanno rilevato maggiormente negli attacchi di impersonificazione.

Il seguente istogramma mostra il volume di e-mail per i marchi aziendali e le organizzazioni rilevate negli attacchi di impersonificazione per ora.

Come si può notare c’è un flusso costante di phishing ed altri attacchi che impersonano grandi marchi e organizzazioni per invogliare i destinatari ad aprire le e-mail.

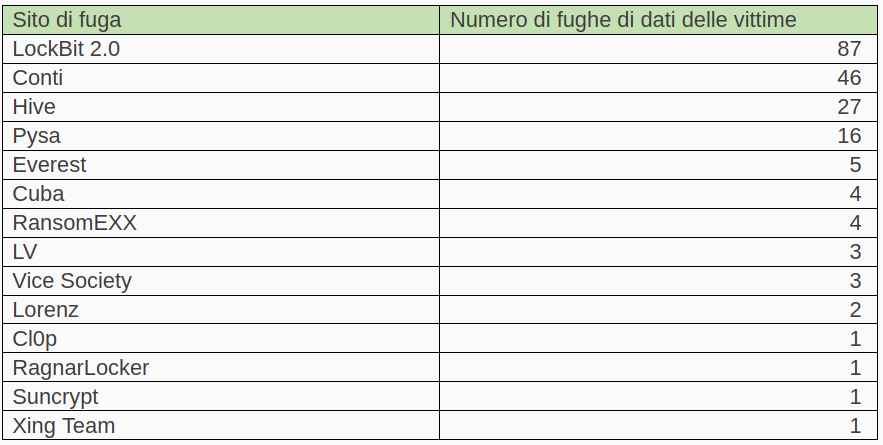

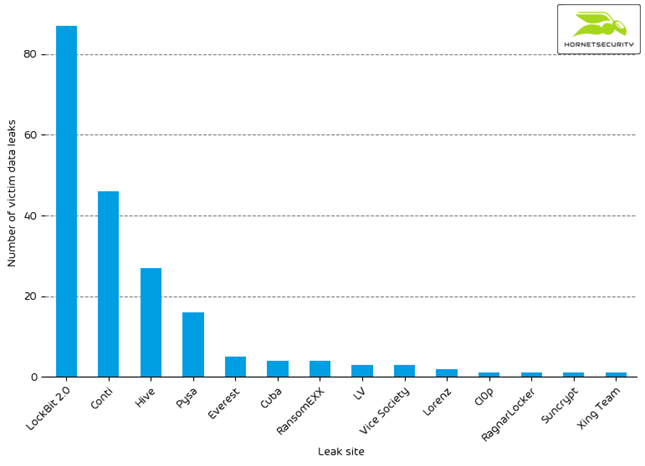

Ransomleaks

Gli attori delle minacce continuano a far trapelare i dati rubati alle vittime di ransomware per spingerle a pagare per decifrare i file e non pubblicare dati sensibili. Il Security Lab di Hornetsecurity ha osservato il seguente numero di fughe di notizie sui siti di fuga di ransomware:

Il seguente grafico a barre visualizza il numero di fughe di dati delle vittime per sito di fuga.

Leggi anche l’articolo che spiega perché serve una protezione per l’ambiente Microsoft 365, lo trovi qui.

Per saperne di più su Hornetsecurity clicca qui

Per saperne di più sui prodotti Hornetsecurity clicca qui