Il Security Lab di Hornetecurity presenta una panoramica delle minacce basate sulle e-mail osservate nel mese di giugno 2023 e le confronta con le minacce del mese precedente.

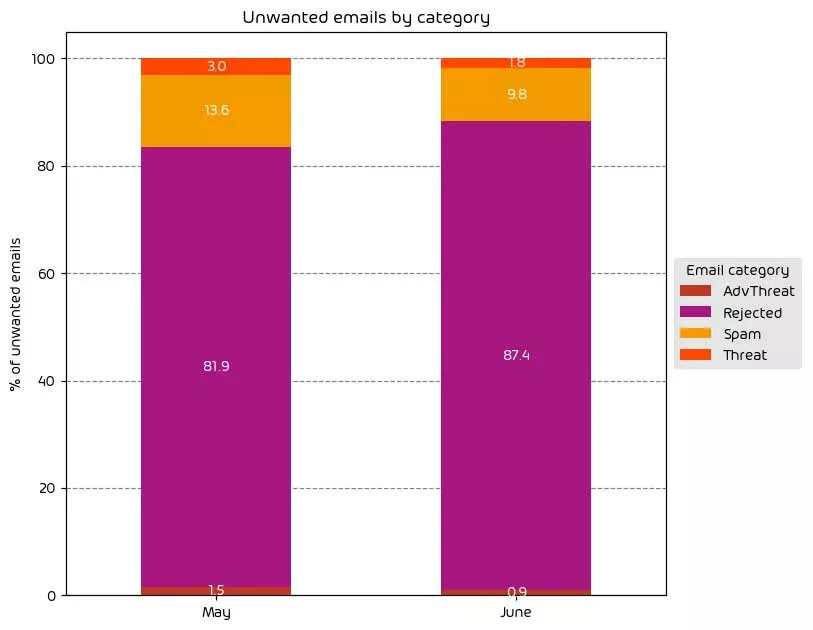

E-mail indesiderate per categoria

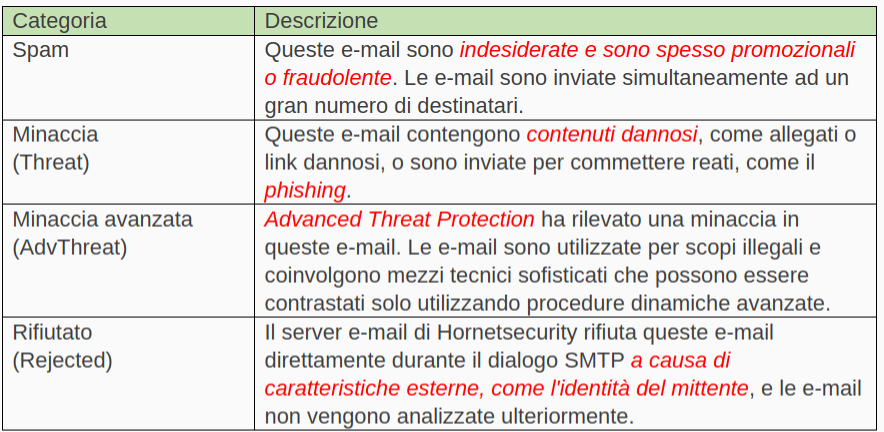

La tabella seguente mostra la distribuzione delle e-mail indesiderate per categoria nel mese di giugno 2023 rispetto a maggio 2023.

Le percentuali complessive di traffico nelle categorie "Threat", "AdvThreat" e "Spam" sono diminuite a giugno, mentre la percentuale di traffico "Rejected" ha registrato un aumento del 5,3% nel mese.

La categoria "Rifiutato" si riferisce alla posta che i servizi Hornetsecurity hanno rifiutato durante il dialogo SMTP a causa di caratteristiche esterne, come l'identità del mittente o l'indirizzo IP. Se un mittente è già identificato come compromesso, il sistema non procede a ulteriori analisi. Il server SMTP nega la connessione già al punto iniziale di connessione, sulla base della reputazione negativa dell'IP e dell'identità del mittente.

Le altre categorie dell'immagine sono descritte nella tabella seguente:

Tipi di file utilizzati negli attacchi

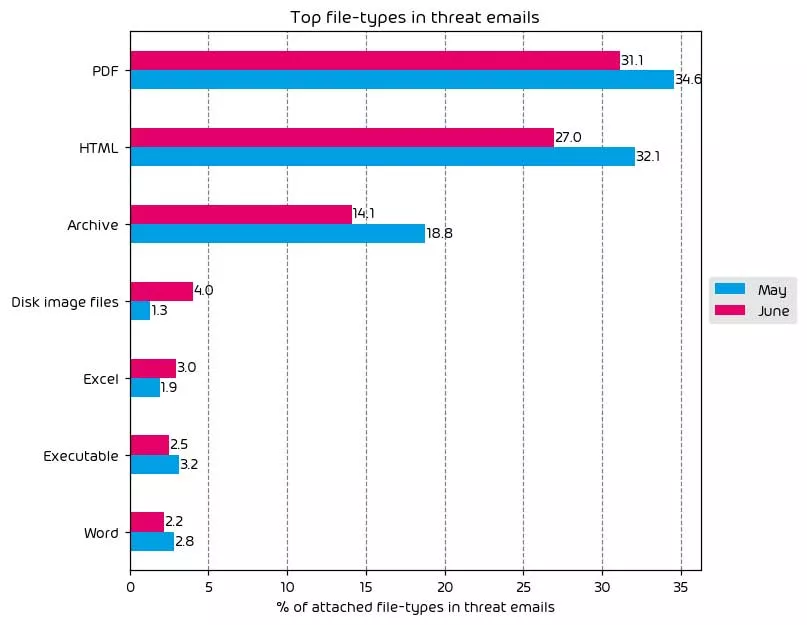

La tabella seguente mostra la distribuzione dei tipi di file utilizzati negli attacchi.

La ricomparsa di Qakbot è considerata la causa principale dell'aumento del numero di allegati PDF negli ultimi mesi. Poiché altri tipi di inoltro, come DOCX (Word), sono diventati più impegnativi, il PDF rimane un'opzione popolare per gli hacker.

Le difficoltà nello sfruttare i documenti di Office per scopi dannosi continuano a spingere l'uso di altri tipi di file per gli attacchi, come l'HTML, il cui uso è ancora relativamente elevato, e i file immagine su disco.

Indice di minaccia e-mail diviso per settore

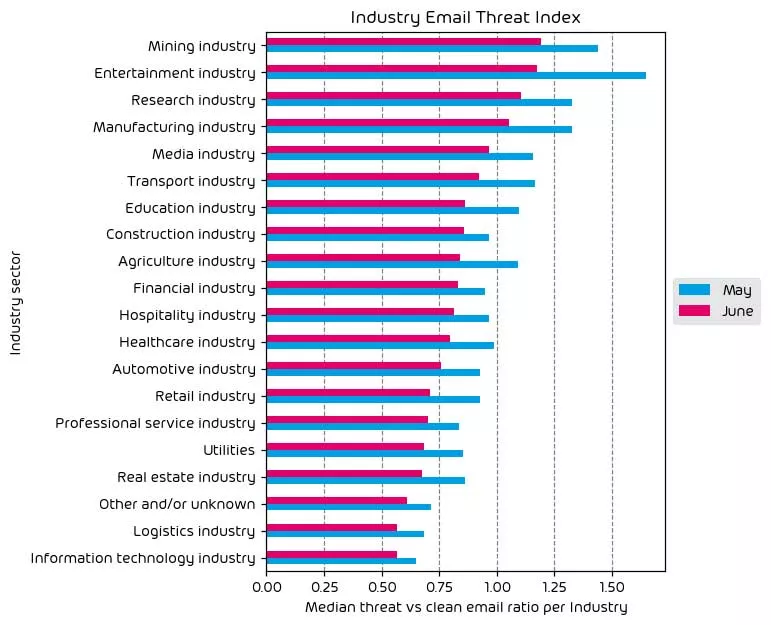

La tabella seguente mostra l’indice di minaccia e-mail di settore, calcolato in base al numero di e-mail dannose rispetto alle e-mail sicure di ciascun settore (in mediana).

Nel complesso, le minacce sono diminuite in tutto il mese di giugno rispetto a maggio. Tuttavia, è importante sottolineare che il numero di campagne di malware più sofisticate, come QakBot, è aumentato.

Inoltre, il settore minerario e quello dell'intrattenimento rimangono i settori più bersagliati a giugno, proprio come a maggio.

Marchi e organizzazioni aziendali personificati

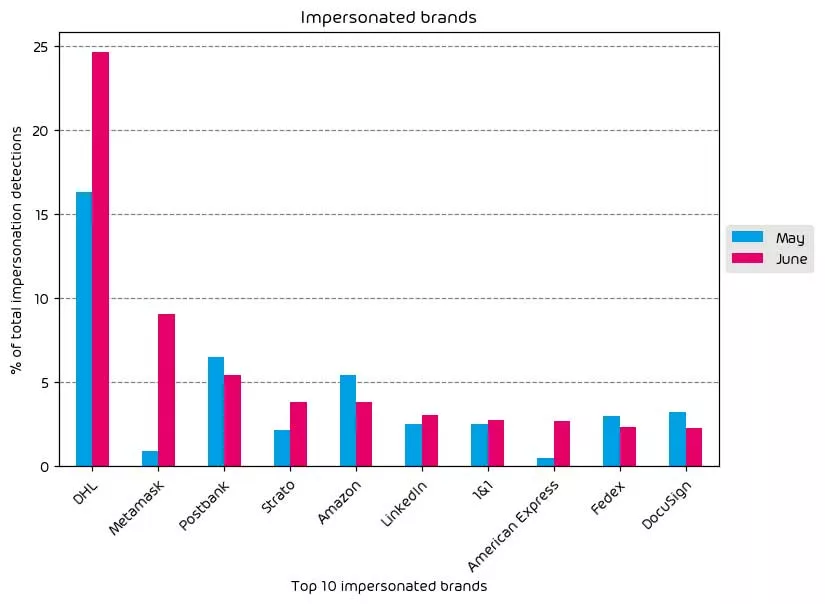

La tabella seguente mostra quali sono i marchi e le organizzazioni aziendali che Hornetsecurity ha rilevato maggiormente negli attacchi di personificazione.

Il dato più rilevante per il mese di giugno è da attribuirsi a MetaMask, uno dei maggiori fornitori di portafogli di criptovalute. Una vasta campagna di minacce ha preso di mira gli utenti del servizio MetaMask Cryptocurrency Wallet. L'obiettivo era quello di impersonare il marchio per accedere ai portafogli di criptovalute delle vittime e ai fondi in essi contenuti.

Anche la personificazione dei marchi DHL, American Express, Strato, LinkedIn e 1&1 ha registrato un netto aumento nel corso del mese rispetto a maggio.

Previsioni per i prossimi mesi

L'attuale preoccupazione principale del settore continua a essere la ricaduta delle vulnerabilità del popolare software di trasferimento di file MOVEit di Progress Software. Sebbene le vulnerabilità in gioco siano molteplici, le più gravi sono state classificate come attacchi di tipo SQL injection.

Altre preoccupazioni nel settore continuano ad essere incentrate sull'uso dell'IA, sia attraverso l'uso diretto da parte degli hacker, sia in termini di problemi di privacy. Con gli account ChatGPT facilmente acquistabili sul dark web, è probabile che gli hacker continuino a utilizzarli per gli attacchi.

Oltre a questo, persistono le solite minacce. Qakbot continuerà a operare. Non è certo quale sia lo stato operativo attuale di Emotet, ma è possibile che possa riemergere utilizzando metodi di trasmissione avanzati simili a quelli utilizzati dal malware QakBot.

Le soluzioni Hornetsecurity forniscono la protezione tutto in uno per la sicurezza, il backup e la conformità di Microsoft 365: Hornetsecurity 365 Total Protection Business, Hornetsecurity 365 Total Protection Enterprise, Hornetsecurity 365 Total Protection Enterprise Backup e Hornetsecurity 365 Permission Manager.

Tratto dall’articolo originale: Monthly Threat Review June 2023

Per saperne di più su Hornetsecurity clicca qui

Per saperne di più sui prodotti Hornetsecurity clicca qui

_850.png)

_1000.png)